HOH 发表于 2021-10-19 16:16

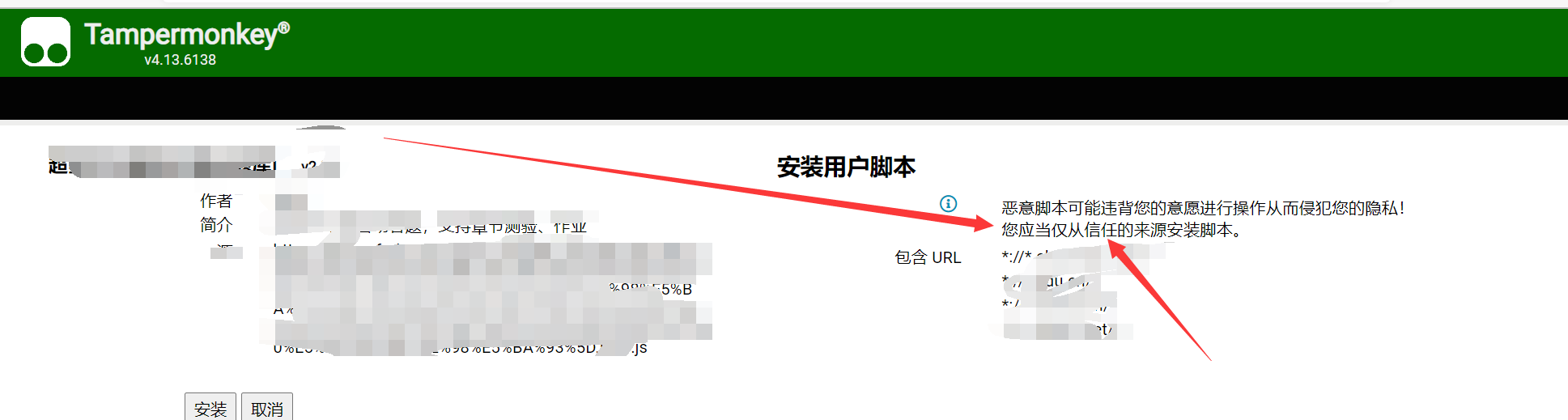

人家不需要你cookie,下发指令由用户端执行就可以了

药丸 发表于 2021-10-19 16:17

改密码不需要原始密码?

ufcmma 发表于 2021-10-19 16:19

只是举个例子,证明他可以通过前端伪造你的请求

那也能下发指令帮他点广告吧

那也能下发指令帮他点广告吧ufcmma 发表于 2021-10-19 16:19

只是举个例子,证明他可以通过前端伪造你的请求

| 欢迎光临 全球主机交流论坛 (https://443502.xyz/) | Powered by Discuz! X3.4 |