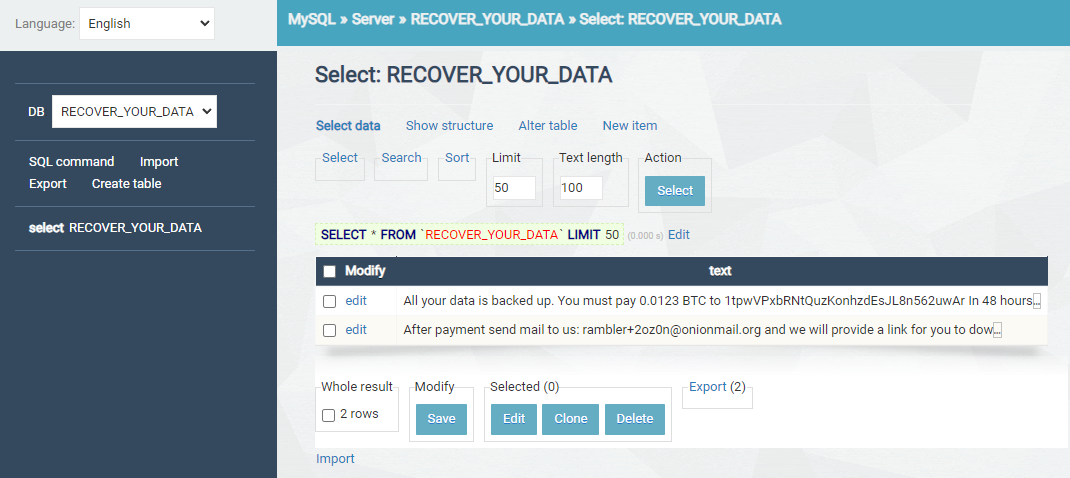

前段时间被黑客攻击了,把数据库删了,勒索我比特币给备份库。

榆木 发表于 2024-3-23 10:48

如你所说 就是日志排查呗。。预想的和你实际做到的可能不一样,多查查 看看是否真正的做到了你所说的这些限 ...

IDC888 发表于 2024-3-23 11:50

宝塔mysql默认对所有ip开放

icon 发表于 2024-3-23 12:24

我见过扫描器的威力,把mysql的root弄上远程访问再弄上弱密码,几分钟数据库就被加密了

你这个照理说不会。 ...

好得大恩 发表于 2024-3-23 12:44

我mysql 端口直接暴露公网,root用户密码可以登录

裸奔一年多,没啥事。。。 ...

huifukejian 发表于 2024-3-23 13:04

宝塔这玩意少用

AceSheep 发表于 2024-3-23 13:26

我部署6年了 今天突然被搞了

四叶草 发表于 2024-3-23 12:22

mysql日志呢

ffegya 发表于 2024-3-23 13:27

啥网站,发出来看看

88232128 发表于 2024-3-23 13:30

好好反思一下为什么要开放数据库端口。

AceSheep 发表于 2024-3-23 13:31

没有开放数据库端口, 只能127.0.0.1 访问

88232128 发表于 2024-3-23 13:32

这种明显是蠕虫自动化黑进来的,除了你自己设置弱口令或者空密码没有其他解释。 ...

AceSheep 发表于 2024-3-23 13:39

自动化入侵肯定得留下日志的. 现在找网站日志没看到入侵记录. 也能确定没有得到shell权限

日志是 root可 ...

AceSheep 发表于 2024-3-23 13:30

自己的博客和一些其他php程序

ffegya 发表于 2024-3-23 13:45

pm一下看看,学习一下

AceSheep 发表于 2024-3-23 13:50

博客没恢复

本来想改静态博客 这波勒索正好让我重搭一次了

ffegya 发表于 2024-3-23 13:52

你用的哪里的服务器,便宜吗,博客什么程序

mark123 发表于 2024-3-23 13:53

写个脚本每分钟备份数据库就行

root@s32403 ~/backupwordpress # ls

backwordpress2024-03-09-22-33-51.sql ...

bigjj 发表于 2024-3-23 13:58

网站程序存在漏洞呗,通过注入或者其他手段获取root账号密码本机登录,

Sam_Edward 发表于 2024-3-23 10:39

帮顶,同问,虽然还没碰到勒索

AceSheep 发表于 2024-3-23 15:15

结果是 typecho 被黑删库勒索的.

AceSheep 发表于 2024-3-23 15:08

找到入侵路径了 typecho 被黑了. 还有同样被黑的受害者

Sam_Edward 发表于 2024-3-23 15:20

后续准备用什么平台,我还没有自己的博客,准备参考大佬的

AceSheep 发表于 2024-3-23 15:37

换静态博客+自建评论

还没最终确定用哪一个

四叶草 发表于 2024-3-23 16:02

几个站数据库都被删了?

怎么跨数据库的?

@-@ 发表于 2024-3-23 18:34

typecho什么版本

icon 发表于 2024-3-23 15:34

额。。你用的哪个版本?1.2.1?

AceSheep 发表于 2024-3-23 20:40

17.12.14

ffegya 发表于 2024-3-23 22:03

typecho版本太老了,赶紧换最新稳定版1.2.1

txjcv 发表于 2024-3-23 21:34

你是root用户仅限于127.0.0.1登录还是mysql服务端口只监听127.0.0.1地址,然后有没有安装phpmyadmin ...

| 欢迎光临 全球主机交流论坛 (https://443502.xyz/) | Powered by Discuz! X3.4 |